【脱・脆弱性】更新遅れで生じる「ウイルス感染の危険性」

サポート終了まで残り1ヶ月

Windows Server 2012/2012 R2のサポート終了まで残りわずか。しかしながら、同OSを搭載したサーバーは数多く残っている状況と言われています。2021年12月末のMM総研による調査では、サポート終了の2023年10月時点でも、20万2,597台のサーバーが同OSのまま残ると予測されています。

サポートが終了するソフトウェア製品の継続利用に伴うリスク

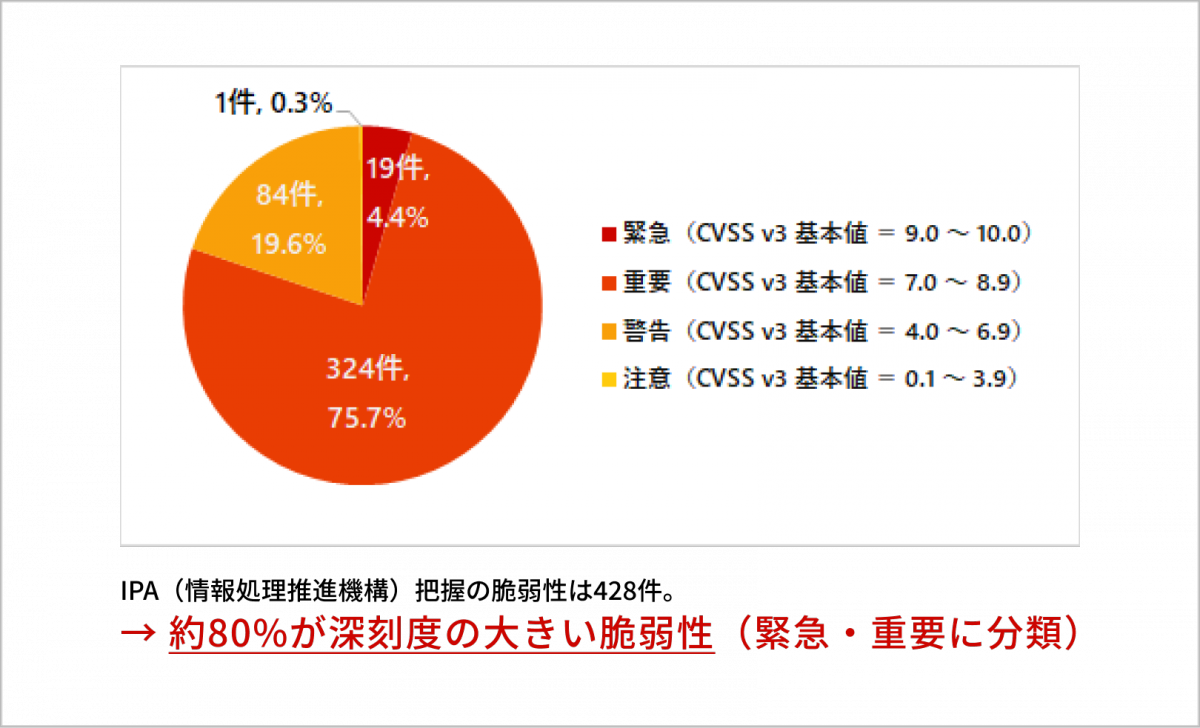

IPA(情報処理推進機構)が把握している脆弱性は428件。その内、約80%が深刻度の大きい脆弱性と判断しており、サポート終了後も同様の脆弱性が見つかると警告をしています。また、同OSのサポート終了後は、OS上で稼動しているソフトウェア製品のサポートも終了することが予測されます。そのため、脆弱性の数は更に増え、よりリスクに晒された状態になります。

また、昨今のサイバー攻撃の特徴は標的を選ばないこと。脆弱性のリスクは特定企業だけの問題でなく、有事の際にはサプライチェーン含めたビジネス全体に影響を及ぼします。

サイバー攻撃の被害額は100億ドルを突破

米連邦捜査局(FBI)の機関、米国インターネット犯罪苦情センター(IC3)の報告では、サイバー攻撃の被害額は年々増加。2022年の報告件数(80万944件)は、前年2021年(84万7376件)を下回るものの、2022年の被害総額は103億ドルにも上り、前年2021年の69億ドルを大きく上回る(前年の約1.5倍)。

出典:米国インターネット犯罪苦情センター

Windows Server 2008 EoSの振返り

2020年には、米国の公立学校システムがランサムウェア攻撃を受け、約17万件の学生の個人情報が漏洩する被害が発生。この攻撃は、Windows Server 2008の脆弱性を狙ったものでした。また2021年には、日本の大手物流会社が標的型攻撃を受け、顧客の個人情報やクレジットカード情報が盗まれる被害が発生。この攻撃も、Windows Server 2008の脆弱性を狙ったものでした。このようにEoS放置によるリスクは対岸の火事とは言えず、今回のWindows Server 2012 EoSに対しても、適切な対応が求められます。

解決策と検討ポイント

OSのサポート終了に伴う対策方法(OSの更新やサーバーの移行)は様々です。その検討にはサーバーのスペックやコストだけなく、セキュリティ含め運用体制とマッチしているかも重要なポイントとなります。

①最新のサーバへ鞍替(オンプレ継続)

マイクロソフトが提供している「Windows Server 2022」など最新のサーバーOSを搭載したサーバーへリプレイスする方法。

②クラウドへの移行(Azureリフト)

マイクロソフトではWindows Server 2012/R2向けに、サポート終了後も最大3年間のセキュリティ更新プログラムを提供する「拡張セキュリティ更新プログラム」(Extended Security Updates:ESU)を用意。既存のWindows Server 2012/R2サーバーを仮想化してAzure上に移行し、ESUを併用することで、最大3年の延命を可能とする方法。

③オンプレとクラウド併用(Azure Stack HCI)

安心感や自在性というオンプレのメリットを活かしつつ、クラウドの効率性やコスト抑制というメリットも活かしたハイブリッドクラウド型とする方法。

Microsoft 総合プロデュース

オンプレからAzureまで

Microsoft製品 利活用のご相談

■お電話でのお問合せ

0120-061-044

■メールでのお問合せ

■PSC Cloud Service